¿Por qué necesito un certificado en mi entorno on-premise?

El acceso al sistema en GO es a través del login de Finnegans. El portal de acceso actúa como front-end de la aplicación y se comunica con sus servidores mediante APIs a través de la conexión cifrada que ofrece el certificado SSL. Por lo tanto, es necesario que tenga una URL pública con su correspondiente registro DNS que coincida con la URL definida durante el alta del certificado para que funcione.

¿Como implementar HTTPS en Finnegans con certificado de seguridad?

Explicación paso a paso sobre cómo configurar Finnegans para acceder por https.

1. Requisitos

Openssl: 1.1.1 / 3.0.5 ó superior.

Java: openjdk 11.0.13 ó superior.

REVISAR LA VERSIÓN DE JAVA YA QUE EN ALGUNAS NO TOMA EL CERTIFICADO ARMADO

Archivos necesarios: archivo .key, certificado intermedio y clave de exportación

2. Crear el keystore

Para poder almacenar el certificado, se debe crear un keystore (usar la clave de exportación del certificado)

keytool -genkey -keyalg RSA -keysize 2048 -keystore server.jks

Enter keystore password:

Re-enter new password:

What is your first and last name?

[Unknown]: *(Nombre creador de keystore)*

What is the name of your organizational unit?

[Unknown]: *(sector)*

What is the name of your organization?

[Unknown]: *(empresa)*

What is the name of your City or Locality?

[Unknown]: *(ciudad)*

What is the name of your State or Province?

[Unknown]: *(provincia)*

What is the two-letter country code for this unit?

[Unknown]: *(código de país: AR para Argentina)*

Is CN=nombre, OU=sector, O=empresa, L=ciudad, ST=provincia, C=AR correct?

[no]: yes

Enter key password for <mykey>

(RETURN if same as keystore password):

3. Generar P12

Ahora generamos un archivo .p12 donde se unificaran los certificados (.crt, .bundle) y la clave privada (.key), modificar por los nombres de certificado correspondiente y el archivo a generar (dominio.p12)

Si se tiene el certificado intermedio con extension .crt cambiarlo por .bundle

openssl pkcs12 -export -in certificado.crt -inkey claveprivada.key -out dominio.p12 -name default -CAfile certificadoIntermedio.bundle -caname root

Aquí nos pedirá la clave de exportación del certificado.

4. Importar P12

keytool -importkeystore -deststorepass password -destkeypass password -destkeystore server.jks -srckeystore dominio.p12 -srcstoretype PKCS12 -srcstorepass password -alias default

5. Importar certificado intermedio

keytool -import -trustcacerts -alias NombreCertificado -file NombreCertificado.bundle -keystore server.jks

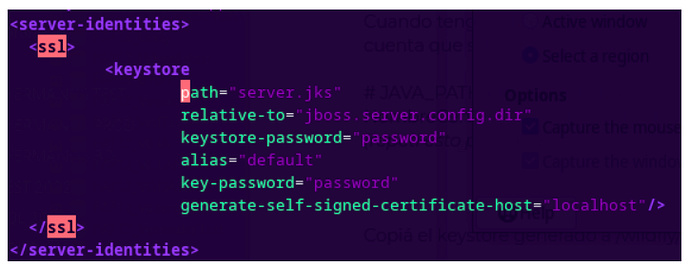

6. Configurar standalone.xml

Mover el server.jks generado y reemplazar el ya existente en la siguiente ruta:

Windows: C:\wildfly\standalone\configuration

Linux: /opt/wildfly/standalone/configuration

En el standalone.xml editar el apartado SSL con los datos correspondientes (wildfly/standalone/configuration/)

- Colocar password que se ingreso en el punto 2

7. Configuración de la aplicación

En \FAFApps\fafserver.xml agregar o modificar las siguientes líneas:

<atribute name="HTTPS_listenPort" value="443"/>

<atribute name="SSL_Enabled" value="y"/>

<atribute name="HTTP_schema" value="https"/>

una vez modificado el xml reiniciar el servicio de wildfly

8. Pruebas y recomendaciones

Para visualizar los certificados agregados,:

keytool -v -list -keystore server.jks

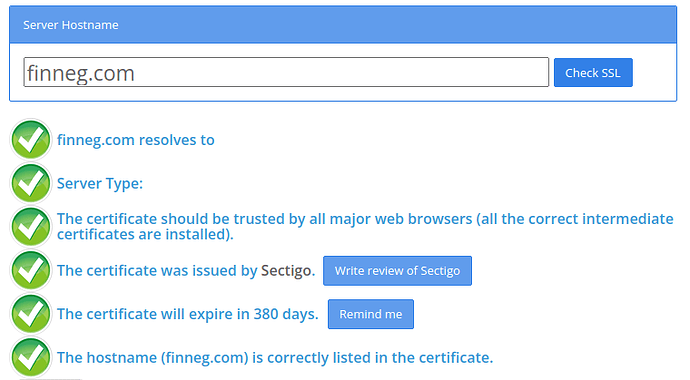

Para validar la URL publicada a Internet:

Ingresar a SSL Checker, escribir el DNS y darle a ‘Check SSL’. Todos los tildes deben salir en verde:

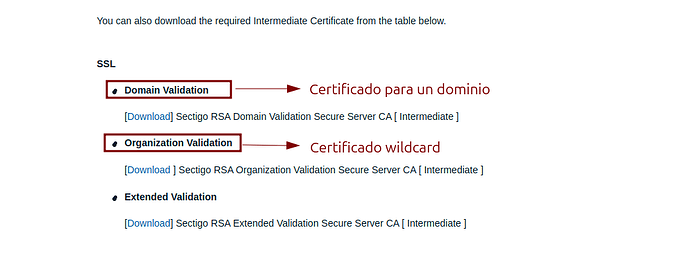

Certificado Intermedio para SectiGo

Ingresar a:

Si esto no funciona descargar el certificado:

https://sectigo.tbs-certificats.com/SectigoPublicServerAuthenticationCADVR36.crt

y luego concatenarlo con este:

certificats.com/SectigoPublicServerAuthenticationRootR46_USERTrust.crt

Para formar el .bundle con este comando:

cat SectigoPublicServerAuthenticationCADVR36.crt SectigoPublicServerAuthenticationRootR46_USERTrust.crt > certificate.bundle

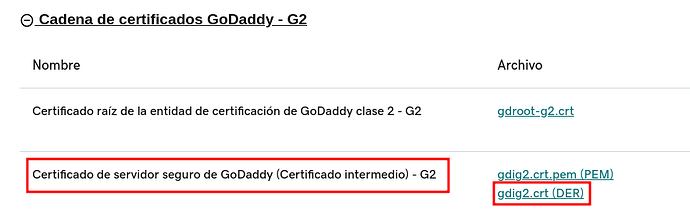

Certificados de GoDaddy

Para utilizar GoDaddy, se debe descargar el archivo pfx para extraer el certificado y la key

- Extraer la clave:

openssl pkcs12 -in ejemplo.pfx -nocerts -out clave.key

- Extraer el certificado:

openssl pkcs12 -in ejemplo.pfx -clcerts -nokeys -out certificado.crt

Para el caso del certificado intermedio o bundle, se debe acceder al repositorio y descargar el archivo .pem

Luego seguir con los primeros pasos.

Recomendaciones

En caso de no saber dónde adquirir el certificado SSL, le recomendamos comprarlo en el sitio ssls.com y elegir un certificado DV (validación de dominio) con la opción “Try Free”, que le ofrece 30 días de prueba en caso de cometer un error en la compra.

Puede adquirir un certificado para un dominio o para un dominio y todos sus subdominios denominados Wildcard.

Certificado para un dominio

Certificado para un dominio y todos sus subdominios

Uso de script en linux para hacer el procedimiento automático

Descargar el script desde este link

- Hay que dejar el script en el mismo directorio que los 3 archivos necesarios para generar el server.jks

- Los 3 archivos (.crt - .bundle - .key) se tienen que llamar igual, solo se deben diferenciar por la extensión. Ejemplo: STAR_tudominio.com.ar.crt

- Dar permisos de ejecución al script con chmod +x

- Ejecutar con bash o sudo ./generarCertificado

- Va a pedir el nombre de los archivos sin extension, por ejemplo STAR_tudominio.com.ar

- Va a realizar todos los pasos si no hay errores y generar el archivo server.jks

- Probar si funciona con keytool -v -list -keystore server.jks (deberia decir que tiene 3 entradas al inicio del texto que devuelve)

- Seguir con los pasos de implementacion en wildfly

Nota

La configuración del certificado por parte de Finnegans tiene costo.

__